-

[스피어피싱] 2강 파일리스 공격 개요보안/스피어피싱 2024. 8. 30. 19:44

1. 파일리스 공격 개요

- 실행되는 코드(DLL, EXE등)가 파일로 생성되지 않고 메모리에만 존재하며, 흔적을 남기지 않는 유형의 공격

- 특징:

- 프로세스 인젝션 기술 사용

- LoL 바이너리 사용

- 스크립팅

- Fileless Persistence

1.1 프로세스 인젝션

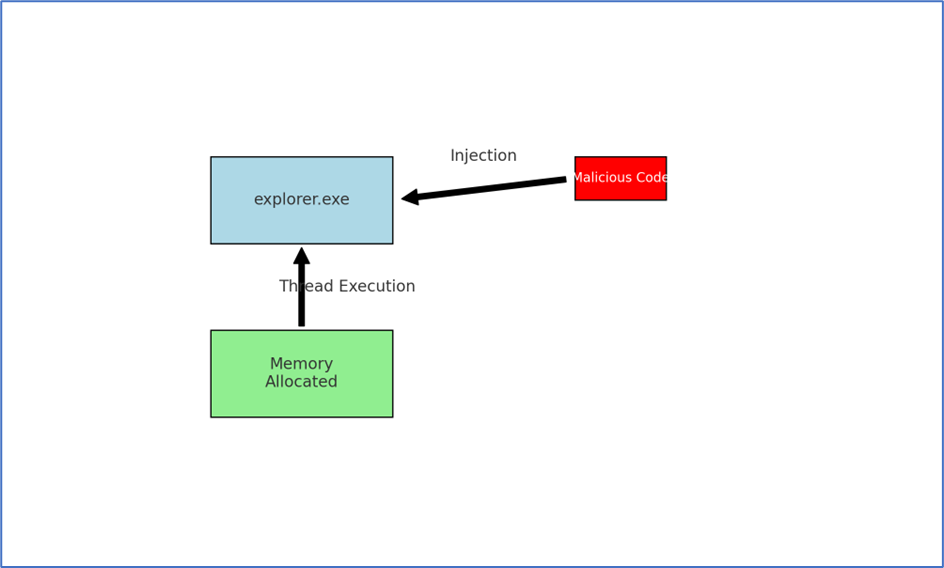

프로세스 인젝션 예시 타겟 프로세스에 코드를 삽입하여 그 안에서 실행시키도록 하는 기법

1.2 LoL 바이너리

- 기존에 설치된 built-in 프로그램을 이용하여 공격하는 것을 의미

1.3 스크립팅

- 스크립트 txt 파일을 전달하여 built-in interpreter가 이를 실행하게 하는것

1.4 Fileless Persistence

- Persistence 전술으로 공격자가 지속적으로 피해 시스템을 컨트롤하게 하는 것

- 이를 위한 지점으로는 Registry 자동 실행 위치가 있음

- 하지만 이 자동 실행 지점은 지난 10년간 빈번히 쓰여 well-known

- 그렇기에 Anti-Virus 솔루션에 등록되어 있는 경우가 많아 잘 사용하지 않음

'보안 > 스피어피싱' 카테고리의 다른 글

[스피어피싱] 6강 악성 문서파일의 구성요소 (0) 2024.08.31 [스피어피싱] 5강 스피어피싱 이메일 분석 실습 (0) 2024.08.31 [스피어피싱] 4강 스피어피싱 이메일 분석 (0) 2024.08.31 [스피어피싱] 3강 파일리스 공격(LoL 바이너리) (0) 2024.08.30 [스피어피싱] 1강 MITRE ATT&CK FRAMEWORK (0) 2024.08.30