-

[침해사고 조사 훈련] 내용 정리-1보안/침해사고 2025. 1. 24. 21:37

프로세스 이상징후 식별 방법

- 일반적이지 않은 경로와 이름을 사용하여 실행되는 프로세스가 존재하는가?

- Good :

- C:\Windows

- C:\Windows\System32

- C:\Program Files, C:\Program Filles(x86)

- Bad :

- C:\Users\user\App Data\Local\Temp\

- 임시 파일로 일반 적인 경로는 아님=

- 리니지 분석

- C:\Users\user\App Data\Local\Temp\

- Good :

- 리니지 분석

- 프로세스의 부모 자식 관계가 일반 적이지 않은가?

- Services - svchost.exe (O)

- explorer.exe - cmd.exe (O)

- cmd.exe - powershell.exe (O), explorer.exe - powershell.exe (O)

- word.exe - cmd.exe - powershell.exe (X)

- explorer.exe - svchost.exe (X)

- 프로세스의 부모 자식 관계가 일반 적이지 않은가?

- 서명정보 분석

- 서명정보 확인 간 N/A, 즉 서명되지 않았다 하더라도 모두 악성인 것은 아님

- 메모리에 프로세스가 올라가며 자료구조가 변형되어 그러는 경우도 있음(예. 빌트인 프로세스)

- 서명정보 확인 간 N/A, 즉 서명되지 않았다 하더라도 모두 악성인 것은 아님

- 프로세스의 네트워크 연결 정보

- 로컬 및 원격 포트가 임시포트인가

- 둘 다 임시 포트로 통신 중이면 의심

- 한쪽은 임시포트지만 다른 한쪽은 Well Known 포트면 보통 정상

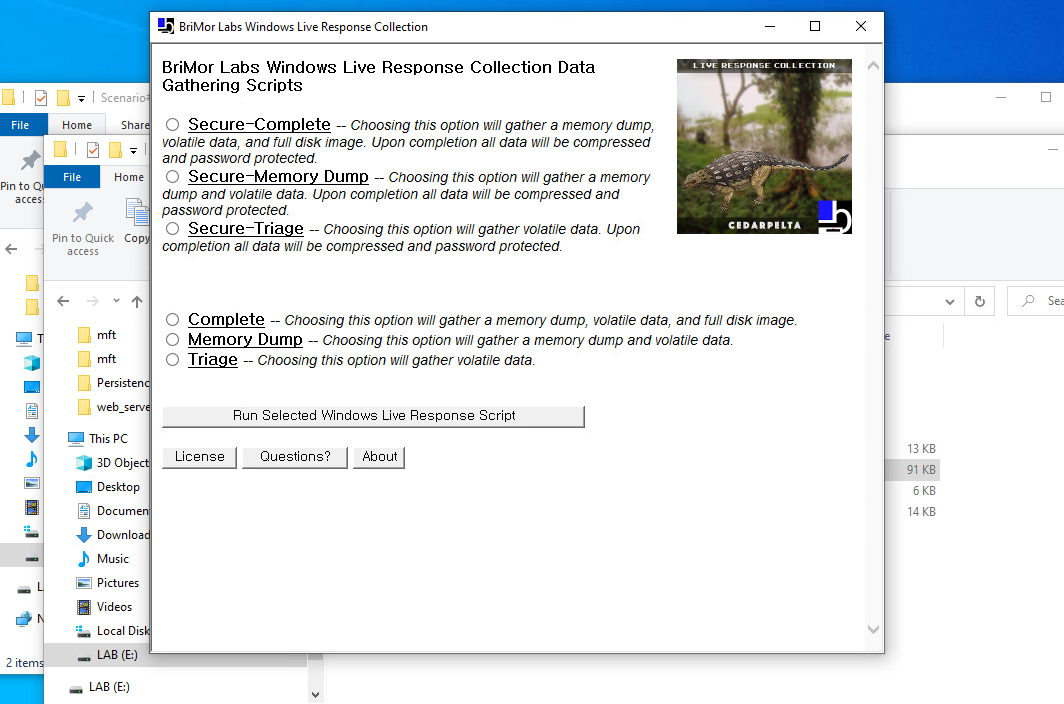

덤프 시 사용하는 프로그램

- Live Response Collection

- Secure-Complete : 풀 디스크 이미지, 메모리 덤프, 휘발성 데이터

- Secure-Memory Dump : 메모리 덤프, 휘발성 데이터

- Secure-Triage : 휘발성 데이터

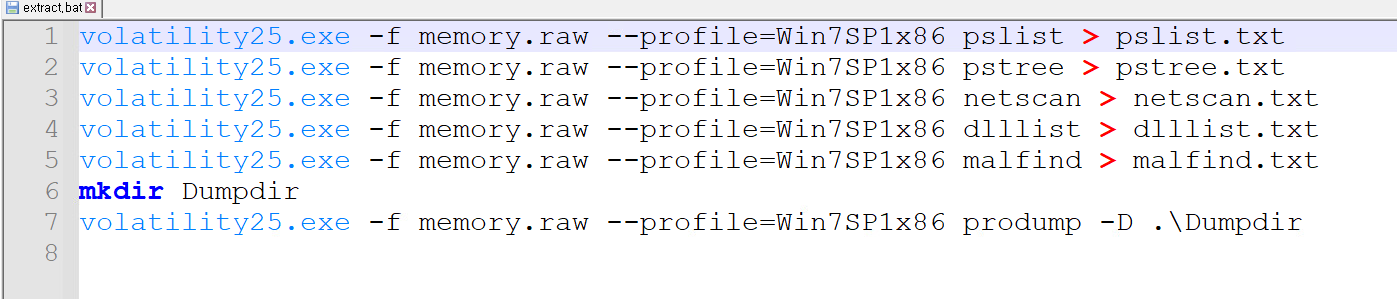

Volatility를 이용한 메모리 포렌식

- imageinfo

- volatility25.exe -f [메모리 덤프 파일 이름] imageinfo

- 이미지 정보 추출

- 이미지 정보 추출

- volatility25.exe -f [메모리 덤프 파일 이름] imageinfo

- pslist

- 현재 구동중인 프로세스의 pid, ppid 정보를 가진 목록 추출

- 프로세스 점검 가능

- 명령어 : volatility25.exe -f [메모리 덤프 파일 이름] --profile=[프로파일명] pslist

- pstree

- 프로세스의 부모/자식 관계를 가시화 => 리니지 분석

- 명령어 : volatility25.exe -f [메모리 덤프 파일 이름] --profile=[프로파일명] pstree

- netscan

- 프로세스의 활동 정보를 추출

- 명령어 : volatility25.exe -f [메모리 덤프 파일 이름] --profile=[프로파일명] netscan

- dlllist

- 프로세스가 사용하는 dll 정보 추출(경로, 사이즈, 버전 등) => 프로세스의 커맨드라인 파라미터 정보를 추출

- cmd에서 추출된 dlllist를 이용하여 분석 가능

- 명령어 : volatility25.exe -f [메모리 덤프 파일 이름] --profile=[프로파일명] dlllist

- malfind

- 프로세스의 프로세스 인젝션 공격 흔적을 추출

- volatility25.exe -f [메모리 덤프 파일 이름] --profile=[프로파일명] malfind

- procdump

- 실행 파일을 추출

- volatility25.exe -f [메모리 덤프 파일 이름] --profile=[프로파일명] procdump -D [덤프 파일 저장할 디렉터리 경로]

실습

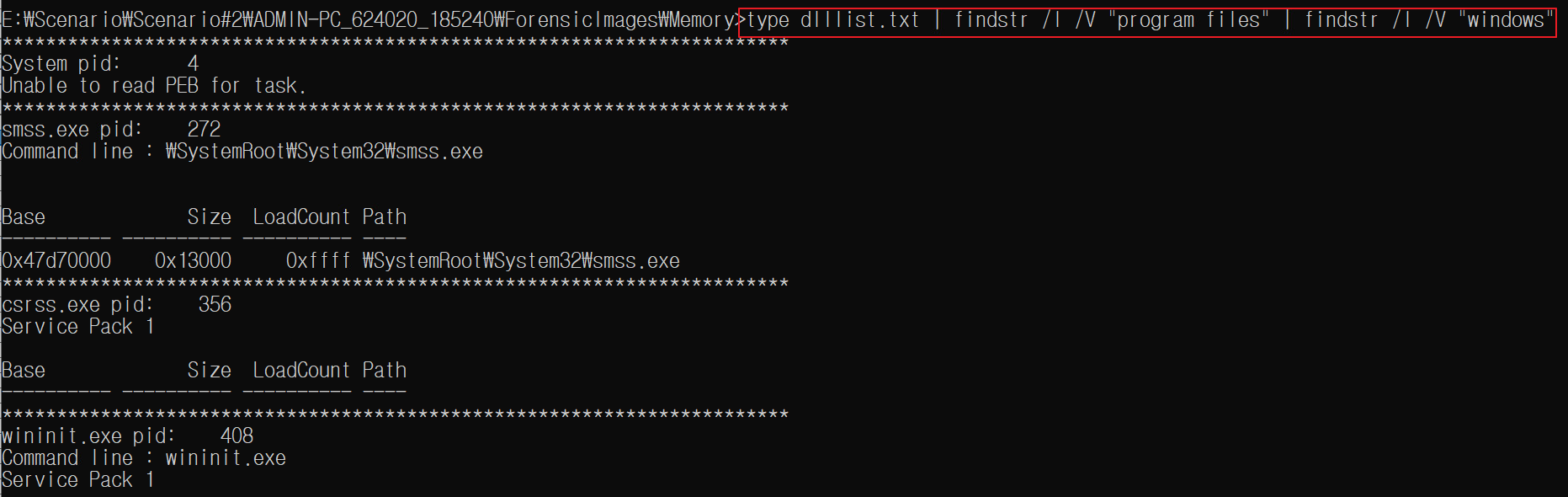

- 경로 정보 및 파라미터 분석

/I : 대소문자 상관 X

/V : 해당 문자열 제외

위의 옵션들을 활용하여 정상 경로를 제외 후 dlllist 결과를 출력한다.

grep 명령어를 사용하여 dlllist 분석을 진행 할 수 있다.

보통의 경우 powershell 또는 python의 경우 악용될 소지가 높기에 command line에 해당 프로세스가 동작중인지 확인 한다.

Process Explorer와 같은 툴을 이용하여 진행 할 수도 있다.

- 리니지 분석

svchost의 경우 모두 service를 부모로 가져야 한다.

pslist에서 svchost의 ppid를 확인했을때 모두 504인 것을 확인 가능하다. service 프로세스의 pid 확인 시 504인 것을 확인했다.

이 경우 svchost 프로세스의 경우 모두 정상 프로세스로 추정 가능하다.

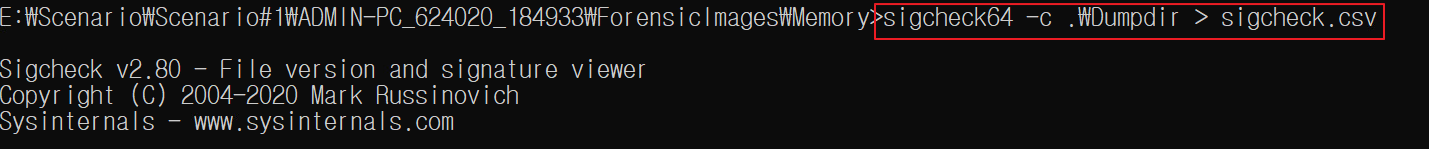

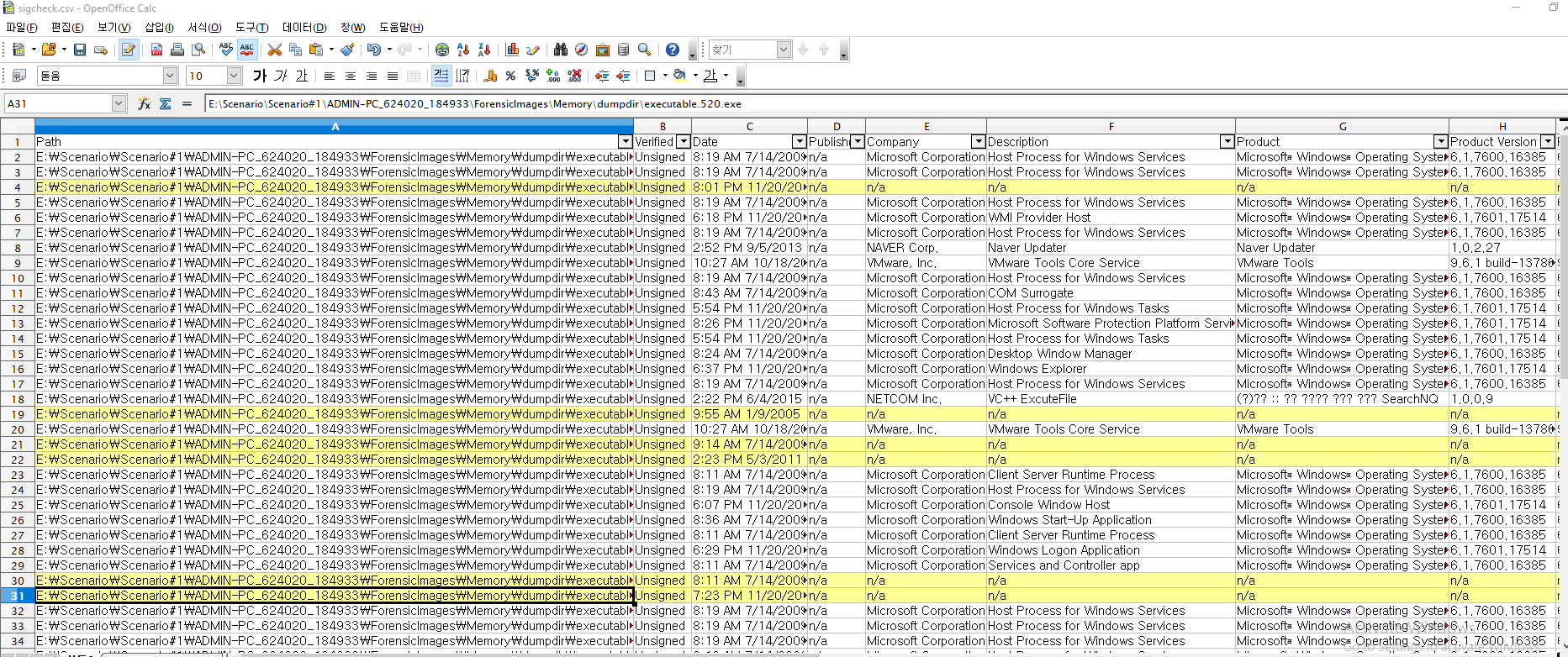

- 서명 정보 확인

Dumpdir 디렉터리에 존재하는 실행파일들에 대해 sigcheck 툴을 이용하여 서명확인을 위해 csv 파일로 output한다.

이때 서명 정보에 N/A라고 적힌 프로세스들이 의심할 수 있는 프로세스들이다.

이들이 어떤 프로세스인지 확인을 진행한다.

이때 빌트인이 아닌 svcnet이라는 프로세스를 확인하였다.

'보안 > 침해사고' 카테고리의 다른 글

[디지털포렌식] 이론 정리 (0) 2025.04.17 [침해사고 조사 훈련] 내용 정리-2 (0) 2025.01.27 - 일반적이지 않은 경로와 이름을 사용하여 실행되는 프로세스가 존재하는가?