-

[프로세스 이상징후] 실습1보안/멀웨어식별 2024. 8. 30. 18:17

1. 실습

이론을 기반으로 실습을 진행한다.

4.1 시나리오 #1

프로세스 이상 경로 확인을 진행한다.

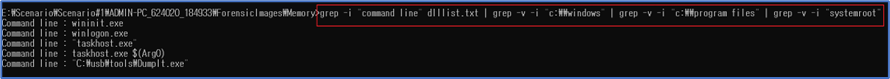

그림 1 프로세스 이상 경로 확인 여기서 -i 옵션은 대소문자를 구분하지 않는다는 의미이며, -v 옵션의 경우 사용자가 지정한 문자열을 제외하겠다는 의미이다.

그렇기에 위 명령을 해석할 시 dlllist.txt 파일에서 command line 부분을 대소문자 구분 없이 추출하고 추출된 command line 부분에서 대소문자 구분 없이 windows, program files, systemroot 경로를 가지고 있는 것들을 제외시키고 출력시키라는 의미이다.

출력된 결과를 토대로 확인해봤을 때 출력된 프로세스들은 모두 정상 적인 빌트인 프로세스 파일로 확인된다.

여기서 위 빌트인 프로세스들이 출력된 이유는 해당 프로세스들은 보통 System32 폴더 안에 속해 있는데 이러한 파일들은 Path가 설정되어 있어 절대경로가 지정되지 않고 실행되기에 결과값으로 나타났다.

인자 값 이상 유무 파악을 위해 dlllist에서 command line을 출력한다.

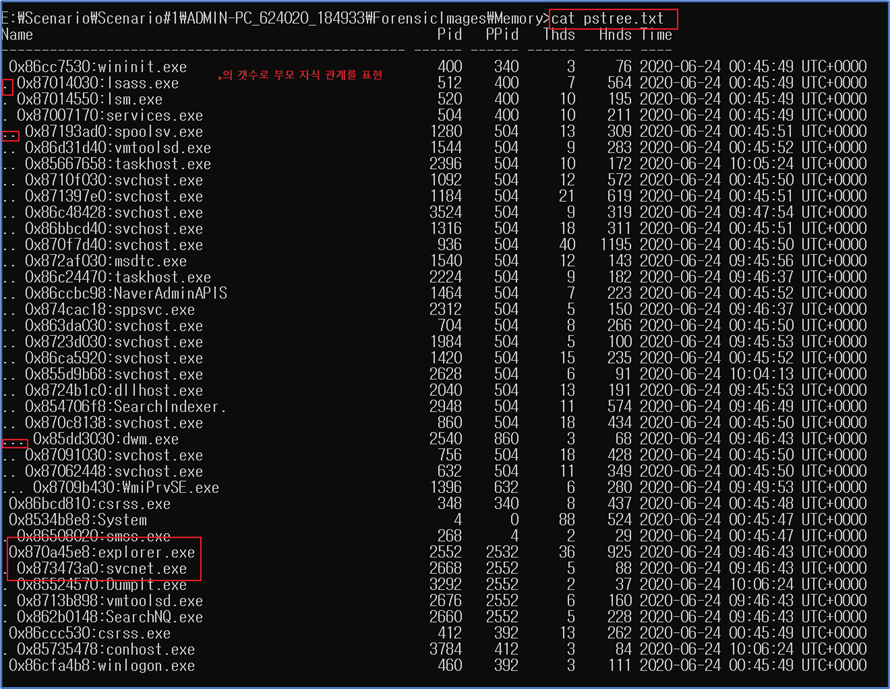

그림 2 인자 값 이상 유무 확인 인자 값이 없는 프로세스들 중 빌트인이 아닌 프로세스 확인 결과 svcnet.exe가 확인된다.

리니지 분석을 진행한다.

그림 3 리니지 분석 진행 출력된 결과 확인 시, svcnet.exe가 explorer.exe와 부모 자식 관계를 맺고 있다는 것 외에는 특별한 특이사항은 파악되지 않는다.

다음으로는 svchost.exe가 특정 서비스를 책임지고 있는지, 해당 프로세스의 부모 프로세스가 services.exe가 맞는지, 그리고 LOL 바이너리인 powershell.exe와 악용될 수 있는 python.exe가 실행 중인지 확인을 진행한다.

그림 4 svchost.exe 서비스 확인

그림 5 svchost.exe 부모 프로세스 확인

그림 6 dllhost 부모 프로세스 및 LOL 바이너리 확인 확인 결과, 특이사항은 확인되지 않았다.

마지막으로 sigcheck 툴을 이용해 추출한 Version Info 리소스의 정보들을 토대로 서명 값과 제품 버전 등이 없는 경우를 찾는다.

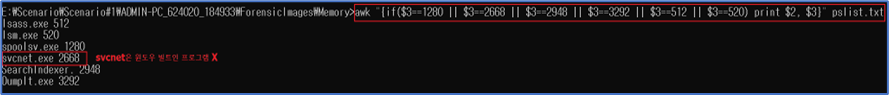

그림 7 sigcheck 결과 N/A 표시된 프로세스들을 확인 후 awk 명령어를 이용해 pslist.txt 파일에서 해당 N/A 프로세스들이 어떤 프로세스들인지 확인한다.

그림 8 N/A 프로세스 확인 위의 출력된 프로세스 중, 빌트인 프로세스, 덤프를 위해서 사용되는 DumpIt.exe를 제외하면 svcnet.exe가 의심되는 것을 다시 한번 확인 가능 하다.

종합해보면 svcnet.exe의 경우 파라미터 인자가 없고, 부모 프로세스가 explorer.exe이며, 파일 버전과 벤더 등 관련 정보가 존재하지 않는 윈도우 빌트인 프로세스가 아닌 의심스러운 프로세스로 추정.

결론 : svcnet.exe 의심스러운 프로세스로 추정. 해당 프로세스 추가 분석 진행.

'보안 > 멀웨어식별' 카테고리의 다른 글

[프로세스 이상징후] 이론 정리 (0) 2024.08.30